Настройте SSH на своем маршрутизаторе для безопасного веб-доступа из любого места

Подключение к Интернету из точек доступа Wi-Fi, на работе или в любом месте вне дома подвергает ваши данные ненужному риску. Вы можете легко настроить маршрутизатор для поддержки безопасного туннеля и защитить свой трафик от удаленного браузера..

Что такое и зачем настраивать безопасный туннель?

Вам может быть любопытно, почему вы даже захотите установить безопасный туннель между вашими устройствами и домашним маршрутизатором и какие преимущества вы получите от такого проекта. Давайте рассмотрим пару различных сценариев, в которых вы используете Интернет, чтобы проиллюстрировать преимущества безопасного туннелирования..

Сценарий первый: вы находитесь в кафе, используя свой ноутбук, чтобы просматривать Интернет через их бесплатное соединение Wi-Fi. Данные покидают модем Wi-Fi, передаются по сети в незашифрованном виде на узел Wi-Fi в кафе, а затем передаются в большой интернет. Во время передачи с вашего компьютера в большой интернет ваши данные широко открыты. Любой, у кого в зоне есть устройство Wi-Fi, может прослушать ваши данные. Это так больно легко, что мотивированный 12-летний подросток с ноутбуком и копией Firesheep может получить ваши учетные данные на все случаи жизни. Вы словно находитесь в комнате, где говорят только на английском и разговаривают по-китайски по-китайски. В тот момент, когда кто-то говорит на китайском (мандаринском) языке (анализатор Wi-Fi), ваша псевдо-конфиденциальность разрушается.

Сценарий второй: вы находитесь в кафе, используя свой ноутбук, чтобы снова просматривать интернет через их бесплатное соединение Wi-Fi. На этот раз вы установили зашифрованный туннель между вашим ноутбуком и домашним маршрутизатором, используя SSH. Ваш трафик направляется через этот туннель напрямую с вашего ноутбука на домашний маршрутизатор, который работает в качестве прокси-сервера. Этот конвейер непроницаем для анализаторов Wi-Fi, которые не видят ничего, кроме искаженного потока зашифрованных данных. Независимо от того, насколько быстрым является создание, насколько небезопасно соединение Wi-Fi, ваши данные остаются в зашифрованном туннеле и покидают его только после того, как они достигли вашего домашнего интернет-соединения и вышли в более широкий интернет..

В первом сценарии вы занимаетесь серфингом широко; во втором сценарии вы можете войти в свой банк или на другие частные веб-сайты с той же уверенностью, что и со своего домашнего компьютера..

Хотя в нашем примере мы использовали Wi-Fi, вы могли бы использовать SSH-туннель для защиты жесткого соединения, например, запустить браузер в удаленной сети и пробить дыру в брандмауэре, чтобы просматривать веб-страницы так же свободно, как при домашнем подключении..

Звучит хорошо, не так ли? Его невероятно легко настроить, поэтому нет времени, как в настоящее время - вы можете настроить SSH-туннель в течение часа.

Что вам нужно

Существует много способов настроить SSH-туннель для обеспечения безопасности при просмотре веб-страниц. В этом уроке мы сконцентрируемся на настройке туннеля SSH самым простым способом с наименьшим количеством суеты для пользователя с домашним маршрутизатором и компьютерами на базе Windows. Чтобы следовать нашему уроку, вам понадобятся следующие вещи:

- Маршрутизатор под управлением модифицированной прошивки Tomato или DD-WRT.

- Клиент SSH, такой как PuTTY.

- SOCKS-совместимый веб-браузер, такой как Firefox.

Для нашего руководства мы будем использовать Tomato, но инструкции почти идентичны тем, которые вы будете использовать для DD-WRT, поэтому, если вы используете DD-WRT, не стесняйтесь следовать. Если у вас нет модифицированной прошивки на вашем роутере, прежде чем продолжить, ознакомьтесь с нашим руководством по установке DD-WRT и Tomato..

Генерация ключей для нашего зашифрованного туннеля

Хотя может показаться странным переходить к созданию ключей еще до того, как мы настроим SSH-сервер, если у нас есть готовые ключи, мы сможем настроить сервер за один проход.

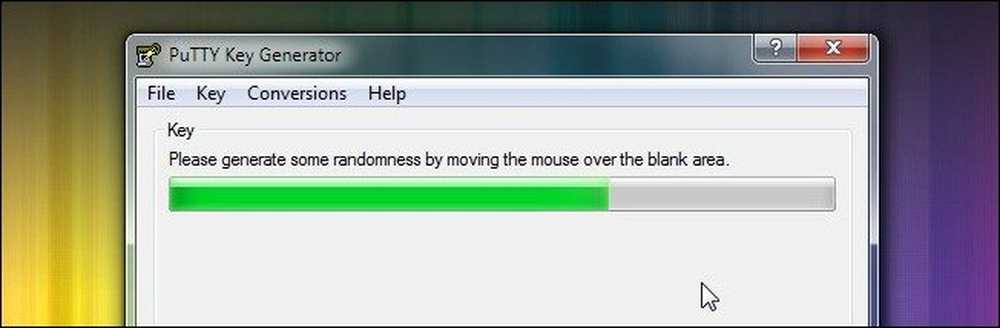

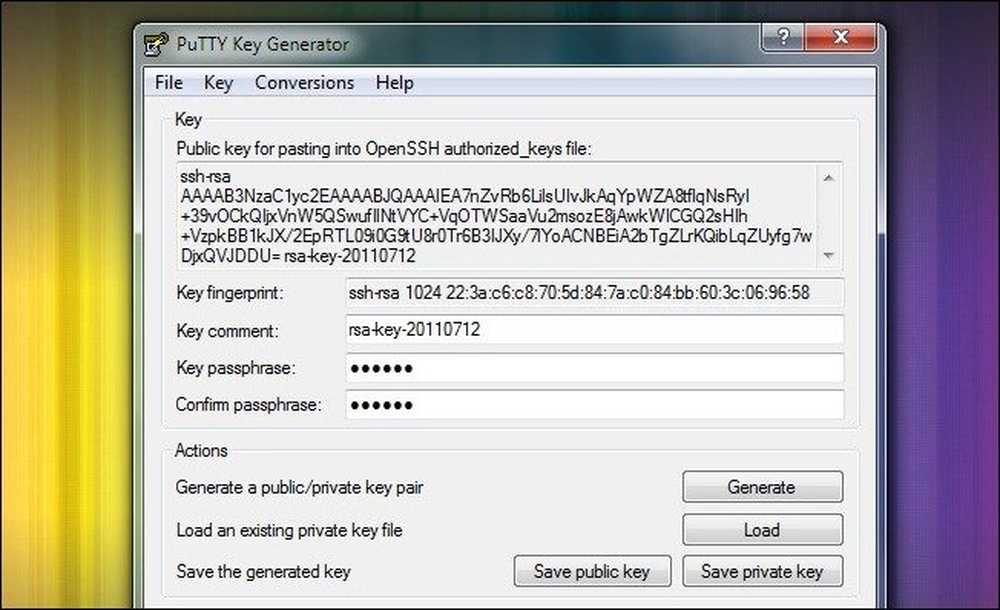

Загрузите полный пакет PuTTY и распакуйте его в папку по вашему выбору. Внутри папки вы найдете PUTTYGEN.EXE. Запустите приложение и нажмите Ключ -> Создать пару ключей. Вы увидите экран, очень похожий на изображенный выше; переместите вашу мышь вокруг, чтобы генерировать случайные данные для процесса создания ключа. После завершения процесса окно PuTTY Key Generator должно выглядеть примерно так; вперёд и введите надежный пароль:

После того, как вы ввели пароль, перейдите и нажмите Сохранить закрытый ключ. Спрятать полученный файл .PPK в безопасном месте. Скопируйте и вставьте содержимое поля «Открытый ключ для вставки…» во временный TXT-документ..

Если вы планируете использовать несколько устройств с вашим SSH-сервером (например, ноутбук, нетбук и смартфон), вам необходимо сгенерировать пары ключей для каждого устройства. Создайте пароль и сохраните дополнительные пары ключей, которые вам нужны сейчас. Убедитесь, что вы копируете и вставляете каждый новый открытый ключ во временный документ.

Настройка вашего роутера для SSH

И Tomato, и DD-WRT имеют встроенные SSH-серверы. Это потрясающе по двум причинам. Во-первых, когда вы вручную устанавливали SSH-сервер и настраивали его, вам было очень трудно подключиться к вашему маршрутизатору через telnet. Во-вторых, поскольку вы используете свой SSH-сервер на своем маршрутизаторе (который, вероятно, потребляет меньше энергии, чем лампочка), вам никогда не придется оставлять основной компьютер включенным только для облегченного SSH-сервера..

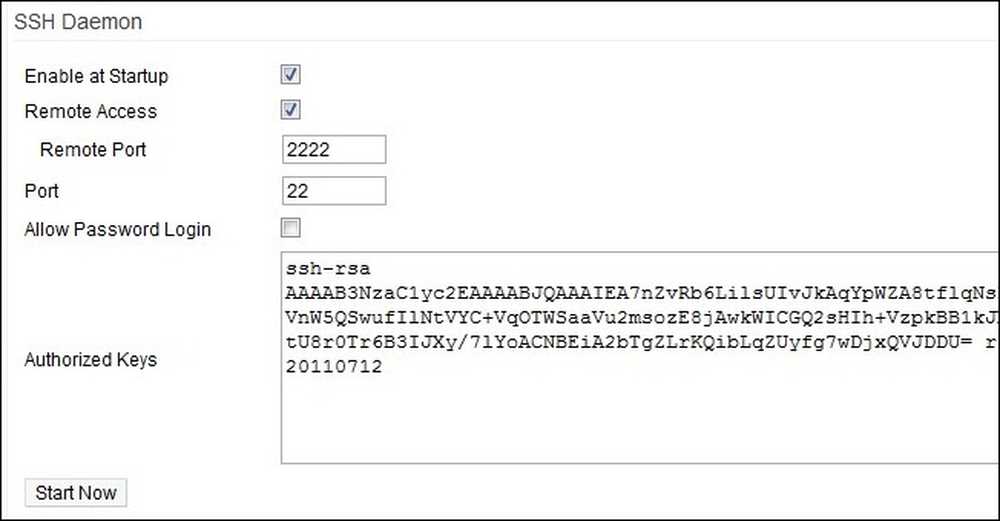

Откройте веб-браузер на машине, подключенной к вашей локальной сети. Перейдите к веб-интерфейсу вашего маршрутизатора, для нашего маршрутизатора Linksys WRT54G, на котором запущен Tomato, - адрес http://192.168.1.1. Войдите в веб-интерфейс и перейдите к Администрирование -> SSH Daemon. Там нужно проверить оба Включить при запуске а также Удаленный доступ. Вы можете изменить удаленный порт, если хотите, но единственная выгода от этого заключается в том, что он слегка запутывает причину, по которой порт открыт, если кто-то просматривает вас. Uncheck Разрешить пароль Войти. Мы не будем использовать пароль для входа в систему издали, мы будем использовать пару ключей.

Вставьте открытый ключ (ключи), сгенерированный в последней части руководства, в Авторизованные ключи коробка. Каждый ключ должен быть отдельной записью, разделенной переводом строки. Первая часть ключа SSH-RSA является очень важный. Если вы не включите его в каждый открытый ключ, они будут недействительными для сервера SSH.

Нажмите Начинай сейчас а затем прокрутите вниз до нижней части интерфейса и нажмите Сохранить. На этом этапе ваш SSH сервер запущен и работает.

Настройка удаленного компьютера для доступа к вашему SSH-серверу

Вот где происходит волшебство. У вас есть пара ключей, у вас есть запущенный и работающий сервер, но ничего из этого не имеет никакого значения, если вы не можете удаленно подключиться с поля и туннеля к маршрутизатору. Время разрушить нашу надежную сетевую книгу под управлением Windows 7 и начать работать.

Сначала скопируйте созданную вами папку PuTTY на другой компьютер (или просто загрузите и распакуйте ее снова). Отсюда все инструкции сосредоточены на вашем удаленном компьютере. Если вы запустили PuTTy Key Generator на своем домашнем компьютере, убедитесь, что вы переключились на свой мобильный компьютер до конца учебника. Прежде чем начать, вам также необходимо убедиться, что у вас есть копия созданного вами файла .PPK. Как только вы извлечете PuTTy и получите .PPK, мы готовы продолжить.

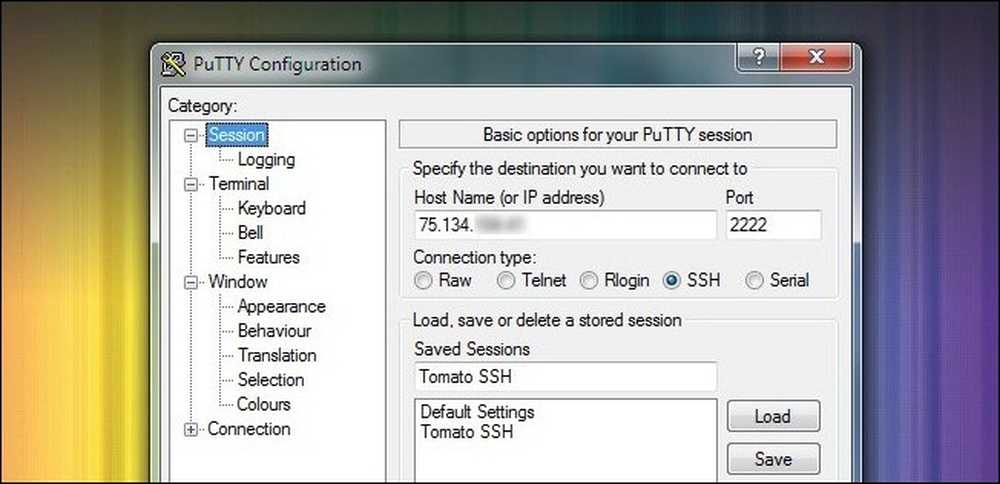

Запустите PuTTY. Первый экран, который вы увидите, это сессия экран. Здесь вам нужно будет ввести IP-адрес вашего домашнего интернет-соединения. Это не IP-адрес вашего маршрутизатора в локальной сети, это IP-адрес вашего модема / маршрутизатора, видимый внешним миром. Вы можете найти его, посмотрев главную страницу состояния в веб-интерфейсе вашего роутера.. Изменить порт на 2222 (или что вы подставили в процессе настройки демона SSH). Удостовериться SSH проверен. Идти вперед и дать название вашей сессии так что вы можете сохрани это для будущего использования. Мы назвали наш томатный SSH.

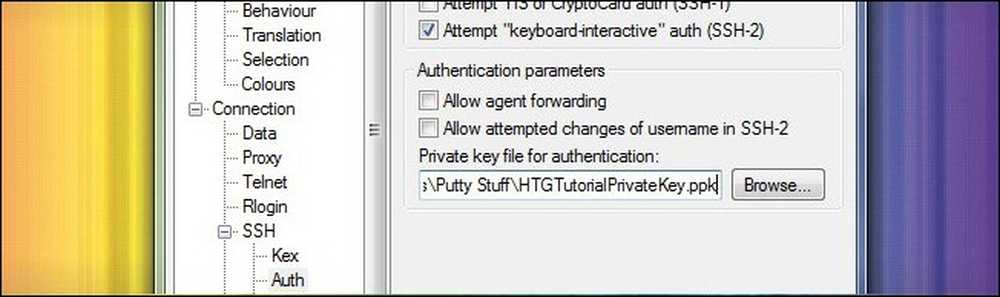

Перейдите через левую панель вниз к Connection -> Auth. Здесь вам нужно нажать кнопку «Обзор» и выбрать файл .PPK, который вы сохранили и перенесли на удаленный компьютер..

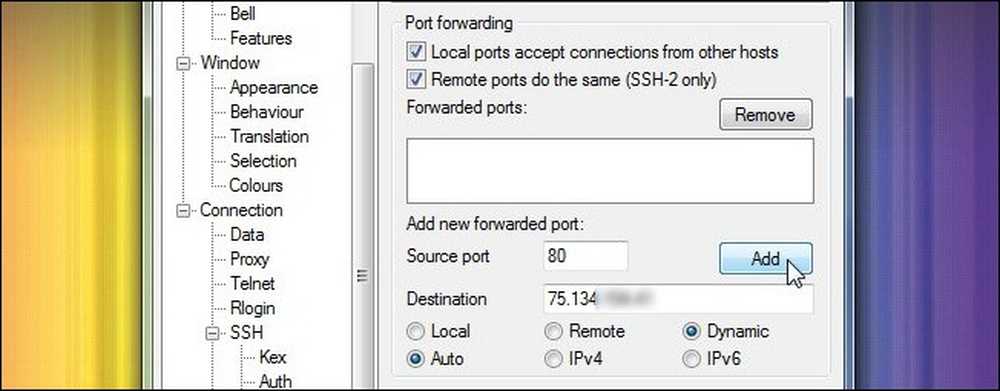

Находясь в подменю SSH, продолжайте до SSH -> Туннели. Именно здесь мы собираемся настроить PuTTY для работы в качестве прокси-сервера для вашего мобильного компьютера. Отметьте оба поля под Перенаправление порта. Ниже, в Добавить новый перенаправленный порт введите 80 для Исходный порт и IP-адрес вашего маршрутизатора для Место назначения. Проверьте Авто а также динамический затем нажмите добавлять.

Дважды проверьте, что запись появилась в Переадресованные порты коробка. Перейдите назад сессии раздел и нажмите Сохранить снова, чтобы сохранить все ваши настройки работы. Теперь нажмите открыто. PuTTY запустит окно терминала. В этот момент вы можете получить предупреждение о том, что ключ хоста сервера отсутствует в реестре. Идите и подтвердите, что вы доверяете хозяину. Если вас это беспокоит, вы можете сравнить строку отпечатка пальца в предупреждающем сообщении с отпечатком ключа, который вы сгенерировали, загрузив его в PuTTY Key Generator. После того, как вы открыли PuTTY и нажали на предупреждение, вы должны увидеть экран, который выглядит следующим образом:

На терминале вам нужно будет сделать только две вещи. В командной строке введите корень. По приглашению пароля введите пароль RSA-это пароль, который вы создали несколько минут назад, когда генерировали свой ключ, а не пароль маршрутизатора. Оболочка маршрутизатора загрузится, и вы закончите в командной строке. Вы установили безопасное соединение между PuTTY и вашим домашним маршрутизатором. Теперь нам нужно указать вашим приложениям, как получить доступ к PuTTY..

Примечание. Если вы хотите упростить процесс за счет небольшого снижения уровня безопасности, вы можете сгенерировать пару ключей без пароля и настроить PuTTY на автоматический вход в корневую учетную запись (вы можете переключить этот параметр в «Подключение» - «Данные» -> «Автоматический вход»). ). Это сокращает процесс подключения PuTTY до простого открытия приложения, загрузки профиля и нажатия кнопки «Открыть»..

Настройка вашего браузера для подключения к PuTTY

На этом этапе в учебнике ваш сервер запущен, ваш компьютер подключен к нему, и остается только один шаг. Вы должны указать важным приложениям использовать PuTTY в качестве прокси-сервера. Любое приложение, поддерживающее протокол SOCKS, может быть связано с PuTTY, например, Firefox, mIRC, Thunderbird и uTorrent, если назвать несколько, если вы не уверены, поддерживает ли приложение SOCKS, переходя по меню параметров или обращаясь к документации. Это важный элемент, который не следует упускать из виду: весь ваш трафик не направляется через прокси-сервер PuTTY по умолчанию; Это должен быть привязанным к серверу SOCKS. Например, вы могли бы иметь веб-браузер, в котором вы включили SOCKS, и веб-браузер, в котором вы не сделали этого - и то, и другое на одном компьютере - и один шифровал бы ваш трафик, а другой - нет..

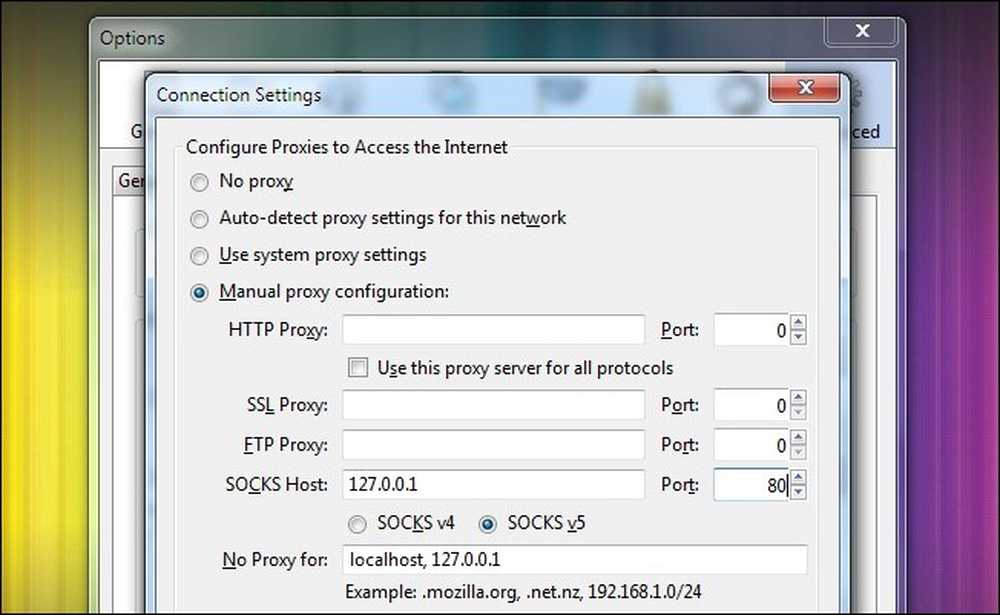

Для наших целей мы хотим защитить наш веб-браузер Firefox Portable, который достаточно прост. Процесс настройки Firefox транслируется практически в любое приложение, для которого вам нужно подключить информацию SOCKS. Запустите Firefox и перейдите к Параметры -> Дополнительно -> Настройки. Изнутри Настройки соединения меню, выберите Ручная настройка прокси и под SOCKS Host подключи 127.0.0.1-вы подключаетесь к приложению PuTTY, работающему на вашем локальном компьютере, поэтому вы должны указать IP-адрес локального хоста, а не IP-адрес вашего маршрутизатора, как это было в каждом слоте. Установите порт в 80, и нажмите Хорошо.

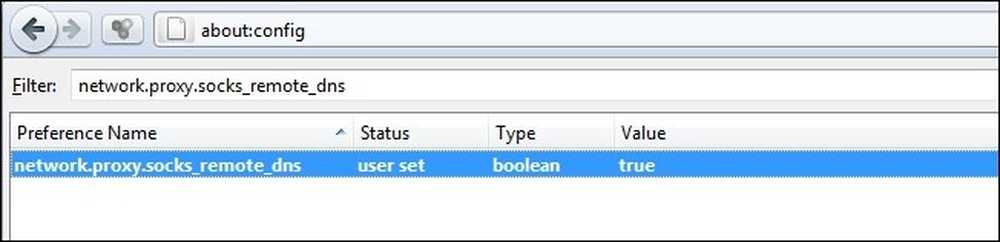

У нас есть один крошечный твик, чтобы применить, прежде чем мы все готово. Firefox по умолчанию не направляет DNS-запросы через прокси-сервер. Это означает, что ваш трафик всегда будет зашифрован, но кто-то, отслеживающий соединение, увидит все ваши запросы. Они бы знали, что вы были на Facebook.com или Gmail.com, но больше ничего не увидели бы. Если вы хотите направить свои DNS-запросы через SOCKS, вам нужно включить его.

Тип о: конфигурации в адресной строке, затем нажмите «Я буду осторожен, я обещаю!», если вы получите строгое предупреждение о том, как вы можете испортить свой браузер. Вставить network.proxy.socks_remote_dns в Фильтр: затем щелкните правой кнопкой мыши запись для network.proxy.socks_remote_dns и тумблер это к Правда. Отсюда и ваш браузер и ваши DNS-запросы будут отправляться через туннель SOCKS..

Несмотря на то, что мы постоянно настраиваем наш браузер для SSH, вы можете легко изменить настройки. У Firefox есть удобное расширение FoxyProxy, которое позволяет очень легко включать и выключать прокси-серверы. Он поддерживает множество вариантов конфигурации, таких как переключение между прокси-серверами в зависимости от домена, на котором вы находитесь, посещаемых сайтов и т. Д. Если вы хотите иметь возможность легко и автоматически отключать службу прокси-сервера в зависимости от того, находитесь ли вы в например, дома или в гостях, FoxyProxy покрывает вас. Пользователи Chrome захотят проверить Proxy Switchy! для аналогичной функциональности.

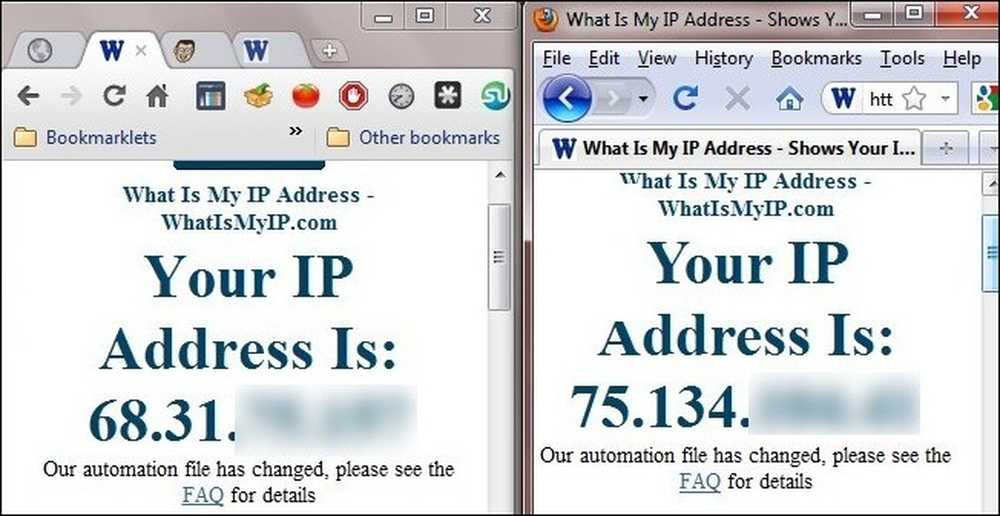

Посмотрим, все ли работает как запланировано? Для проверки мы открыли два браузера: Chrome (слева) без туннеля и Firefox (справа), недавно настроенный для использования туннеля..

Слева мы видим IP-адрес узла Wi-Fi, к которому мы подключаемся, а справа, благодаря нашему SSH-туннелю, мы видим IP-адрес нашего удаленного маршрутизатора. Весь трафик Firefox направляется через сервер SSH. успех!

Есть совет или хитрость для обеспечения безопасности удаленного трафика? Использовать SOCKS сервер / SSH с конкретным приложением и любить его? Нужна помощь в выяснении, как зашифровать ваш трафик? Давайте послушаем об этом в комментариях.