Что может рассказать Dropbox Hack о состоянии веб-безопасности

На прошлой неделе Dropbox делал заголовки новостей по поводу взлома, который видел адреса электронной почты и пароли 68 миллионов учетных записей Dropbox. Для любого пользователя Dropbox это, конечно, вызывает беспокойство, особенно если вы храните что-либо в Dropbox, будь то личное или для работы.

Ваши фотографии, документы, данные и т. Д. Могут быть доступны без вашего ведома, используя ваш адрес электронной почты и пароль, утерянные в результате этого конкретного взлома. Хорошие новости не было никаких сообщений о чем-либо злонамеренном из взлома Dropbox, до сих пор. Однако это не значит, что беспокоиться не о чем.

О взломе Dropbox

Прежде всего, давайте уберемся с пути: взлом Dropbox произошел не только на прошлой неделе. Да, во взломе украдено более 68 миллионов адресов электронной почты и паролей. случилось 4 года назад, в далеком 2012.

Вместо того, чтобы представить голливудскую хакерскую сцену (многие из которых получили хакерские ошибки), взломать из-за человеческой ошибки.

Хакеры использовали имена пользователей и пароли от другого взлома данных для входа в учетные записи Dropbox. Один из этих аккаунтов принадлежал сотруднику Dropbox, которые использовали один и тот же пароль как для взломанного сайта, так и для своей учетной записи Dropbox.

По совпадению, у того же сотрудника была папка, полная документы, содержащие адреса электронной почты 68 680 741 учетных записей Dropbox так же как хешированные пароли. Игра, набор и матч.

1. Dropbox был не одинок; LinkedIn был так же взломан

Еще в мае 2016 года LinkedIn анонсировал нечто похожее на взломанный Dropbox на прошлой неделе. Они умоляли пользователей LinkedIn поменять свои пароли "в порядке передовой практики", узнав о краже набора писем и паролей, которые произошли - как вы уже догадались - в 2012 году.

Если вы щелкнули эту ссылку в предыдущем абзаце, вы не найдете упоминания о том, насколько большой была потеря данных, даже если чувство срочности очевидно с частые обновления на эту конкретную страницу.

Что случилось то более 117 миллионов Учетные записи LinkedIn были затронуты, хотя возможно, что фактическое число может достигать 167 миллионов.

2. Почему взломанные пароли обновляются сейчас?

Как сообщается, наборы данных для Dropbox и LinkedIn торгуются в темной паутине сейчас (или они были ведущими неделю назад).

Набор LinkedIn изначально продавался по цене 2200 долларов, а комплект Dropbox - чуть более 1200 долларов. Значение этих наборов данных уменьшается, чем дольше они там, так как после того, как основная масса пользователей сменила пароли, наборы данных практически не имеют значения.

Но почему сейчас? Четыре года после взлома? Ближайший ответ на этот вопрос я получил от Троя Ханта (он упоминается в этом посте и почти везде), который много пишет о кибербезопасности. Я просто процитирую то, что он должен сказать:

Неизбежно, есть катализатор, но это может быть много разных вещей; злоумышленник, наконец, решил монетизировать это, они сами стали мишенью и потеряли данные или в конечном итоге обменяли их на что-то еще ценное.

3. Взломы и дампы данных происходят чаще, чем все хотят признать

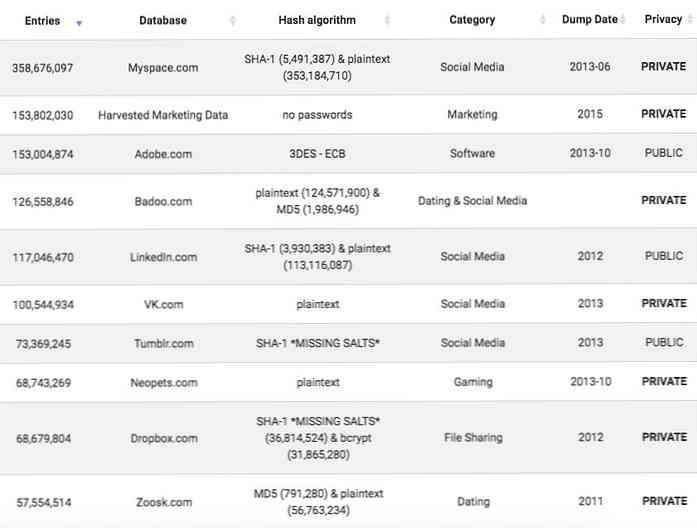

Читая об этом хакере Dropbox, я наткнулся на этот каталог баз данных, Vigilante.pw, на котором размещена информация о взломах данных. На момент написания этой статьи полная база данных содержала информацию о 1470 нарушениях на сумму более 2 миллиарда взломанных аккаунтов.

Самый большой из них - взлом Myspace в 2013 году. Этот взлом затронул более 350 миллионов аккаунтов.

В том же каталоге 68 миллионов записей Dropbox до сих пор являются девятыми по величине в истории известных дампов данных; LinkedIn является пятым по величине, хотя, если вместо этого число будет исправлено до 167 миллионов, это сделает его вторым по величине дампом данных в каталоге.

(Обратите внимание, что даты дампов данных для Dropbox и LinkedIn указаны как 2012 вместо 2016 года.)

Однако ничего не стоит, чтобы печально известный взлом Эшли Мэдисон, а также взломанный RockYou взлом был не включены в каталог. Так что на самом деле там происходит больше чем то, что вы видите на сайте.

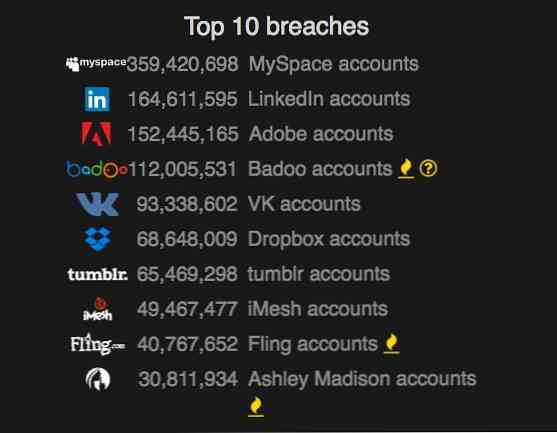

haveibeenpwned.com также является еще одним источником, который вы можете использовать, чтобы посмотреть на серьезность взломов и дампов данных, изводящих онлайн-сервисы и инструменты.

Сайт находится в ведении Троя Ханта, эксперта по безопасности, который регулярно пишет о взломах данных и проблемах безопасности, в том числе о недавнем взломе Dropbox. Примечание. На сайте также имеется бесплатный инструмент для уведомлений, который предупредит вас, если какие-либо из ваших писем были скомпрометированы.

Вы сможете найти список закладываемых сайтов, данные которых были объединены на сайте. Вот список 10 лучших нарушений (просто посмотрите на все эти цифры). Найти полный список здесь.

Все еще со мной? Становится намного хуже.

4. С каждым взломом данных хакеры становятся лучше в взломе паролей

Этот пост на Арс Техника Джереми Госни, профессиональный взломщик паролей стоит прочитать. Суть в том, что чем больше взломов данных, тем легче хакерам взломать будущее пароли.

Взлом RockYou произошел еще в 2009 году: утечка 32 миллионов паролей в виде открытого текста и взломщики паролей получили представление о том, как пользователи создают и используют пароли.

Это был взлом, который показал доказательство как мало мы думаем о выборе наших паролей например. 123456, Я люблю тебя, пароль. Но что более важно:

The RockYou взломал революцию в взломе паролей.

Получение 32 миллионов незараженных, несоленых, незащищенных паролей поднял игру для профессиональных взломщиков паролей потому что, хотя они не были теми, кто осуществил взлом данных, они теперь более подготовлены, чем когда-либо, к взлому хешей паролей, когда происходит сброс данных. Пароли, полученные в результате взлома RockYou, пополнили список атак по словарю фактическими паролями, которые люди используют в реальной жизни, способствуя значительному, более быстрому и более эффективному взлому..

Последующие нарушения данных придет: Gawker, eHarmony, Stratfor, Zappos, Evernote, LivingSocial - и с некоторое обновление оборудования, для автора было возможно (после объединения с несколькими отраслевыми группами) взломать до 173,7 миллиона паролей LinkedIn в простом 6 дней (это 98% полного набора данных). Так много для безопасности, да?

5. Хеширование паролей - помогают ли они?

У сайта, на котором произошла утечка данных, есть тенденция вспомнить слова хешированные пароли, соленые пароли, хеш-алгоритмы и другие подобные термины, как бы сказать, что ваши пароли зашифрованная, и, следовательно, ваш аккаунт в безопасности (фу). Что ж…

Если вы хотите понять, что хэширования а также соление это то, как они работают и как они взломаны, это хорошая статья, чтобы прочитать.

На риск упрощения понятий, здесь идет:

- Хеш-алгоритмы изменяет пароль, чтобы защитить его. Алгоритм скрывает пароль, чтобы его не было легко узнать третьему лицу. Тем не менее, хэши могут быть взломаны с помощью словарных атак (где находится точка 6) и атак грубой силы.

- Соление добавляет случайную строку к паролю перед его хэшированием. Таким образом, даже если один и тот же пароль будет хэширован дважды, результат будет другим из-за соли.

Возвращаясь к взлому Dropbox, половина паролей находится под хешем SHA-1 (соли не включены, что делает невозможным их взлом), в то время как другая половина находится под хешем bcrypt.

Этот микс указывает на переход от SHA-1 к bcrypt, что было шагом вперед, чем его время, так как SHA1 находится в процессе свертывания к 2017 году, чтобы быть замененным SHA2 или SHA3.

Тем не менее, важно понимать, что «хеширование - это страховой полис», который просто замедляет хакеров и взломщиков. Даже если эта дополнительная защита делает пароли «трудно декодируемыми», это не значит, что их невозможно взломать.

В лучшем случае перемешивание и соление просто выиграть время пользователей, достаточно изменить свои пароли, чтобы предотвратить захват их учетной записи.

6. Последствия взлома (нарушение данных)

(1) Взломы могут быть относительно доброкачественными, как взломанный Dropbox, или иметь разрушительные последствия, такие как нарушение данных Эшли Мэдисон.

В последнем случае просочились 25 ГБ данных, включая фактические домашние адреса, транзакции по кредитным картам и историю поиска их пользователей. Из-за характера веб-сайта было много случаев публичного позора, шантажа, вымогательства, развода и даже самоубийства.

Взлом также разоблачил создание поддельных учетных записей и использование чат-ботов, чтобы заманить платных клиентов, чтобы зарегистрировать учетную запись..

(2) Хаки также показать наше равнодушие в выборе паролей - то есть, пока не произошло нарушение.

Мы установили это при обсуждении нарушения RockYou в # 4. Если у вас есть много важных данных, плавающих в Интернете, это хорошая идея использовать приложение для управления паролями. А также включить двухэтапную аутентификацию. А также Никогда не используйте повторно пароли, которые были в утечке данных. И убедитесь, что другие люди, с которыми вы работаете принять те же меры безопасности.

Если вы хотите сделать еще один шаг вперед, подпишитесь на инструмент уведомления, который предупреждает вас, когда ваша электронная почта связана с взломом данных.

(3) Хаки показывают сайт равнодушие к защите паролей пользователей и данные.

В случае Dropbox против LinkedIn, вы можете увидеть, что Dropbox лучше, более рассчитанные меры, чтобы минимизировать ущерб от взлома данных, как это.

Dropbox использовал более совершенные методы хэширования и посылки, отправлял пользователям электронные письма с просьбой как можно скорее изменить свои пароли, предлагал двухфакторную аутентификацию и универсальный 2-й фактор (U2F), который использует ключ безопасности, и вносил изменения в политику персонала (сотрудники Dropbox теперь используйте 1Password для управления своими паролями, пароли корпоративных учетных записей больше нельзя использовать повторно, и все внутренние системы работают на 2FA).

Для понимания того, что сделал LinkedIn, эта статья, возможно, является более тщательным и подходящим.

Завершение

Честно говоря, узнать обо всем этом только благодаря изучению хакера Dropbox было потрясающим и пугающим опытом. Мы, население в целом, крайне недооценивают необходимость уникальных и надежных паролей даже после того, как вам несколько раз сказали, что никогда не следует делиться или повторять пароли, или использовать в них словарные слова.

Если ваши данные пострадали от взлома Dropbox, примите необходимые меры предосторожности для защиты вашей личной информации. Приложите усилия в свои пароли или же получить менеджер паролей. Да, и прикрепите пленку к камере вашего ноутбука или веб-камере, когда она не используется. Вы никогда не можете быть слишком осторожны.

(Фото на обложке через GigaOm)