Использование брандмауэра Windows в режиме повышенной безопасности

В предыдущем уроке вы узнали основы о брандмауэре Windows и о том, как его использовать. На этот раз мы углубимся в подробные правила и исключения, которые управляют брандмауэром Windows..

ШКОЛЬНАЯ НАВИГАЦИЯ- Защита учетных записей пользователей и паролей в Windows

- Предотвращение бедствий с помощью контроля учетных записей

- Защитник Windows и система без вредоносных программ

- Брандмауэр Windows: лучшая защита вашей системы

- Использование брандмауэра Windows в режиме повышенной безопасности

- Использование фильтра SmartScreen для выявления подозрительных веб-сайтов и приложений

- Использование Центра действий для дополнительной безопасности и обслуживания

- Держите вашу систему обновленной для безопасности и стабильности

- Beyond Defender: сторонние продукты для обеспечения безопасности в Windows

- Общие советы по безопасности для пользователей Windows

Большинству пользователей, возможно, никогда не понадобится копаться в этих настройках, и тогда может случиться, что вам потребуется разрешить приложению доступ. Вы узнаете о брандмауэре Windows с расширенной безопасностью, о том, что представляет собой эта специальная оснастка управления, и как вы можете использовать ее для реального контроля всего, что делает брандмауэр Windows..

Однако перед тем, как вы это сделаете, вам необходимо четко понять типы правил, существующих в брандмауэре Windows, и их свойства. Вы также узнаете, что можно контролировать с помощью брандмауэра Windows в режиме повышенной безопасности..

После этого вы, наконец, узнаете, как управлять существующими правилами в брандмауэре Windows и как создавать свои собственные исходящие и входящие правила..

Если вы слишком много поиграли с настройками брандмауэра Windows и все начинает работать со сбоями, вам нужно будет узнать, как восстановить его настройки по умолчанию. Не бойтесь, на этом уроке вы рассмотрели, а также поделитесь, как сбросить все настройки брандмауэра Windows..

После того, как вы закончите этот урок, вы должны довольно хорошо знать брандмауэр Windows.

Что такое брандмауэр Windows в режиме повышенной безопасности?

Проще говоря, брандмауэр Windows в режиме повышенной безопасности - это оснастка управления брандмауэром Windows, из которой вы можете очень детально управлять всеми правилами и исключениями, определяющими работу брандмауэра Windows..

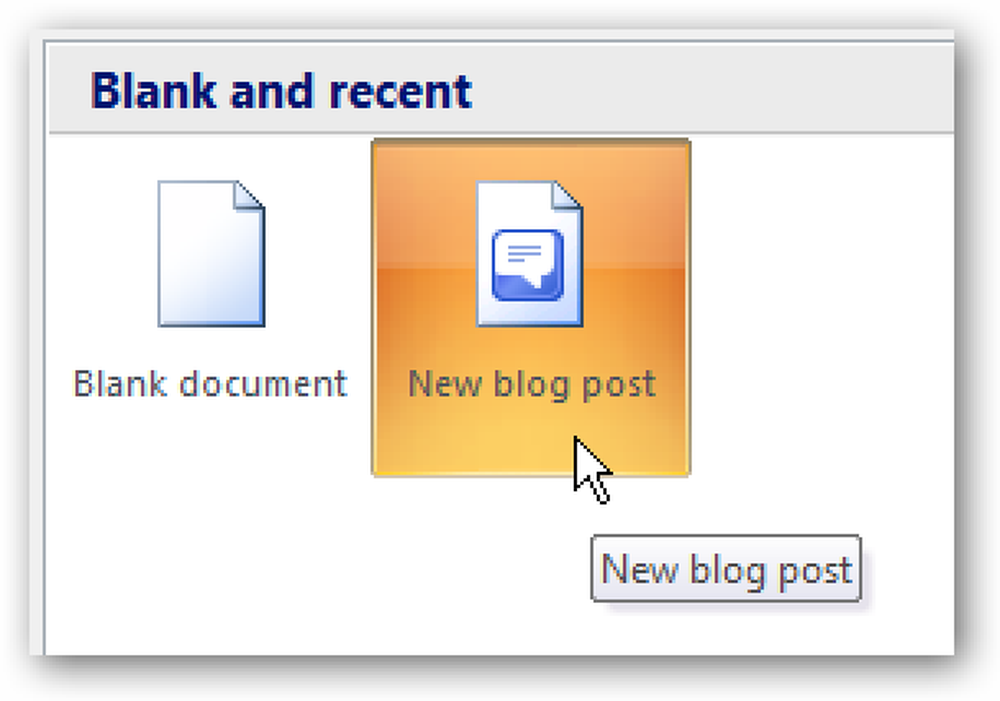

Чтобы получить к нему доступ, необходимо открыть брандмауэр Windows, как показано в предыдущем уроке, а затем щелкнуть или коснуться ссылки «Дополнительные параметры» в столбце слева..

«Брандмауэр Windows в режиме повышенной безопасности» теперь открыт. Эта оснастка на первый взгляд выглядит большой и страшной, и на то есть веская причина. Здесь брандмауэр Windows хранит все свои правила на очень детальном уровне. То, что мы видели на предыдущем уроке, представляет собой лишь ограниченное, но удобное представление о правилах, которые управляют его функционированием. Здесь вы можете испачкаться и отредактировать любой параметр, независимо от его размера, для любого правила и исключения..

Понимание правил безопасности входящих, исходящих и подключений

В брандмауэре Windows в режиме повышенной безопасности вы встретите три важных типа правил:

- Входящие правила - они применяются к трафику, который поступает из сети или Интернета на ваш компьютер или устройство с Windows. Например, если вы загружаете файл через BitTorrent, загрузка этого файла фильтруется с помощью входящего правила..

- Исходящие правила - Эти правила применяются к трафику, исходящему с вашего компьютера и идущему в сеть и Интернет. Например, ваш запрос на загрузку веб-сайта How-To Geek в веб-браузере является исходящим трафиком, и он фильтруется через правило исходящих сообщений. Когда веб-сайт загружается и загружается вашим браузером, это входящий трафик.

- Правила безопасности подключения -менее распространенные правила, которые используются для защиты трафика между двумя конкретными компьютерами, когда он пересекает сеть. Этот тип правил используется в очень контролируемых средах с особыми требованиями безопасности. В отличие от правил входящих и исходящих сообщений, которые применяются только к вашему компьютеру или устройству, правила безопасности подключений требуют, чтобы на обоих компьютерах, участвующих в обмене данными, применялись одинаковые правила.

Все правила можно настроить так, чтобы они были специфичны для определенных компьютеров, учетных записей пользователей, программ, приложений, служб, портов, протоколов или сетевых адаптеров..

Вы можете отобразить правила определенного типа, выбрав соответствующую категорию в столбце слева.

Вы увидите много входящих и исходящих правил. Некоторые правила будут иметь зеленую галочку рядом с их именем, в то время как другие будут иметь серую. Правила с зеленой галочкой включены, это означает, что они используются брандмауэром Windows. Те с серой галочкой отключены, и они не используются брандмауэром Windows.

Правила брандмауэра Windows имеют следующие параметры, которые можно редактировать:

- Имя - название правила, которое вы просматриваете.

- Группа - группа, к которой относится правило. Обычно группа описывает приложение или функцию Windows, к которой относится правило. Например, правила, которые применяются к конкретному приложению или программе, будут иметь имя приложения / программы в качестве группы. Правила, связанные с одной и той же сетевой функцией, например, Общий доступ к файлам и принтерам, будет иметь в качестве имени группы функцию, к которой они относятся.

- Профиль - сетевое местоположение / профиль, к которому применяется правило: частный, общедоступный или домен (для бизнес-сетей с сетевыми доменами)..

- Включено - показывает, включено ли правило и применяется ли оно брандмауэром Windows или нет.

- Действие - действие может «Разрешить» или «Блокировать» в зависимости от того, что правило должно делать.

- Переопределить - сообщает, переопределяет ли это правило существующее правило блокировки. По умолчанию все правила должны иметь значение «Нет» для этого параметра..

- Программа - настольная программа, к которой применяется правило.

- Локальный адрес - указывает, применяется ли правило только в том случае, если у вашего компьютера есть определенный IP-адрес или нет.

- Удаленный адрес - указывает, применяется ли правило только тогда, когда подключены устройства с определенными IP-адресами или нет.

- Протокол - разделяет сетевые протоколы, для которых применяется правило.

- Локальный порт - указывает, применяется ли правило для соединений, выполненных на определенных локальных портах, или нет.

- Удаленный порт - указывает, применяется ли правило для подключений, выполненных на определенных удаленных портах, или нет.

- Авторизованные пользователи - учетные записи пользователей, для которых применяется правило (только для входящих правил).

- Авторизованные компьютеры - компьютеры, к которым применяется правило.

- Авторизованные локальные принципалы - учетные записи пользователей, для которых применяется правило (только для исходящих правил).

- Владелец локального пользователя - учетная запись пользователя, которая установлена как владелец / создатель правила.

- Пакет приложения - это относится только к приложениям из Магазина Windows и имеет общее имя пакета приложения, к которому применяется правило.

Что можно контролировать с помощью брандмауэра Windows в режиме повышенной безопасности

Под упомянутыми ранее тремя типами правил вы найдете раздел «Мониторинг». Если вы развернете его, вы сможете просматривать активные правила брандмауэра, активные правила безопасности подключений и просматривать активные ассоциации безопасности..

Ассоциация безопасности - это то, что большинство из нас никогда не будет использовать. Это информация о защищенном зашифрованном канале на локальном компьютере или устройстве, так что эта информация может использоваться для будущего сетевого трафика на конкретный удаленный компьютер или устройство. Здесь вы можете увидеть, какие одноранговые узлы в настоящее время подключены к вашему компьютеру, и какой набор защиты использовался Windows для формирования ассоциации безопасности..

Как управлять существующими правилами брандмауэра Windows

Первое, что вы должны иметь в виду при работе с правилами, встроенными в брандмауэр Windows, это то, что лучше отключить правило, чем удалить его. В случае, если вы делаете что-то дурное, очень легко все исправить, заново включив отключенные правила. Правила, которые удаляются, не могут быть восстановлены, если вы не восстановите все настройки брандмауэра Windows по умолчанию..

Чтобы отключить правило, сначала выберите его, а затем нажмите «Отключить правило» в столбце справа..

Кроме того, вы также можете щелкнуть правой кнопкой мыши правило и выбрать «Отключить правило».

Если вы хотите отредактировать правило и способ его работы, вы можете сделать это, дважды щелкнув по нему, выбрав его, а затем нажав «Свойства» в столбце справа или щелкнув правой кнопкой мыши по нему и выбрав «Свойства». »

Все параметры, которые мы упоминали ранее в этом уроке, можно изменить в окне «Свойства» этого правила..

Когда вы закончите вносить изменения, не забудьте нажать «ОК», чтобы они были применены.

Как создать исходящее правило для брандмауэра Windows

Создание правил в брандмауэре Windows в режиме повышенной безопасности проще, чем вы думаете, и требует использования дружественного мастера. Чтобы проиллюстрировать это, давайте создадим исходящее правило, которое блокирует доступ к сети и Интернету для Skype, только когда вы подключены к ненадежным публичным сетям..

Для этого перейдите в «Исходящие правила» и нажмите «Новое правило» в столбце справа..

Следующая страница: Создание входящих и исходящих правил