Заключение и совместное использование инструментов

Мы находимся в конце нашей серии SysInternals, и пришло время подвести итоги, поговорив обо всех маленьких утилитах, которые мы не рассмотрели в течение первых девяти уроков. В этом наборе определенно много инструментов.

ШКОЛЬНАЯ НАВИГАЦИЯ- Что такое инструменты SysInternals и как вы ими пользуетесь?

- Понимание Process Explorer

- Использование Process Explorer для устранения неполадок и диагностики

- Понимание Process Monitor

- Использование Process Monitor для устранения неполадок и поиска взлома реестра

- Использование автозапуска для работы с процессами запуска и вредоносными программами

- Использование BgInfo для отображения системной информации на рабочем столе

- Использование PsTools для управления другими ПК из командной строки

- Анализ и управление вашими файлами, папками и дисками

- Заключение и совместное использование инструментов

Мы узнали, как использовать Process Explorer для устранения неполадок в недисциплинированных процессах в системе и Process Monitor, чтобы увидеть, что они делают изнутри. Мы узнали об Autoruns, одном из самых мощных инструментов для борьбы с заражением вредоносным ПО, и PsTools для управления другими ПК из командной строки..

Сегодня мы рассмотрим остальные утилиты в наборе, которые можно использовать для самых разных целей, от просмотра сетевых подключений до просмотра эффективных разрешений для объектов файловой системы..

Но сначала мы рассмотрим гипотетический пример сценария, чтобы увидеть, как вы могли бы использовать несколько инструментов вместе для решения проблемы и провести некоторое исследование того, что происходит..

Какой инструмент вы должны использовать?

Не всегда есть только один инструмент для работы - гораздо лучше использовать их все вместе. Вот пример сценария, который даст вам представление о том, как вы можете заняться расследованием, хотя стоит отметить, что существует множество способов выяснить, что происходит. Это лишь краткий пример, чтобы проиллюстрировать это, и он ни в коем случае не является точным списком шагов.

Сценарий: система работает медленно, подозрительное вредоносное ПО

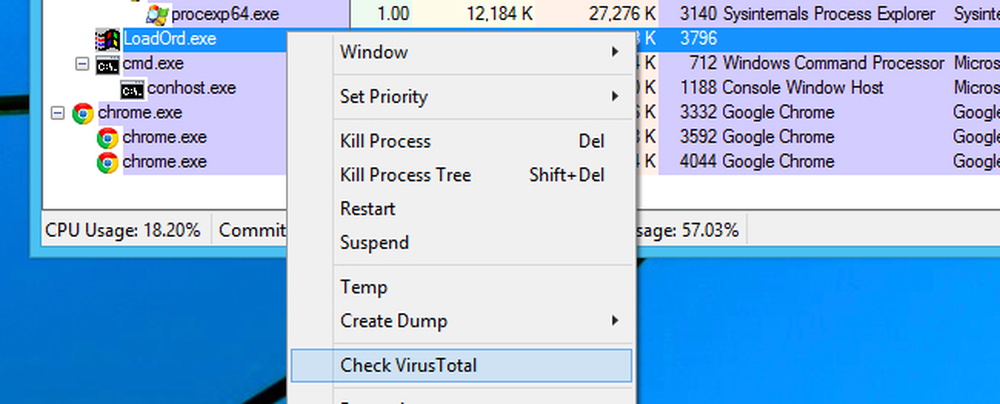

Первое, что вы должны сделать, это открыть Process Explorer и посмотреть, какие процессы используют ресурсы в системе. После того, как вы определили процесс, вы должны использовать встроенные инструменты в Process Explorer, чтобы проверить, что это за процесс на самом деле, убедиться, что он легитимный, и при желании проверить этот процесс на наличие вирусов, используя встроенную интеграцию VirusTotal..

Этот процесс на самом деле является утилитой SysInternals, но если бы этого не было, мы бы проверили его.

Этот процесс на самом деле является утилитой SysInternals, но если бы этого не было, мы бы проверили его. Замечания: если вы действительно думаете, что могут быть вредоносные программы, часто полезно отключить или отключить доступ к Интернету на этом компьютере во время поиска и устранения неисправностей, хотя вы можете сначала выполнить поиск VirusTotal. В противном случае эта вредоносная программа может загрузить больше вредоносной программы или передать больше вашей информации..

Если процесс полностью легитимен, убейте или перезапустите нарушающий процесс и скрестите пальцы за то, что это случайность. Если вы больше не хотите запускать этот процесс, вы можете либо удалить его, либо использовать автозапуск, чтобы остановить загрузку процесса при запуске.

Если это не решит проблему, возможно, пришло время извлечь Process Monitor и проанализировать процессы, которые вы уже определили, и выяснить, к чему они пытаются получить доступ. Это может дать вам подсказки о том, что на самом деле происходит - возможно, процесс пытается получить доступ к разделу реестра или файлу, который не существует, или к которому у него нет доступа, или, возможно, он просто пытается захватить все ваши файлы и делать много отрывочных вещей, таких как доступ к информации, которой она, вероятно, не должна, или сканирование всего диска без веской причины.

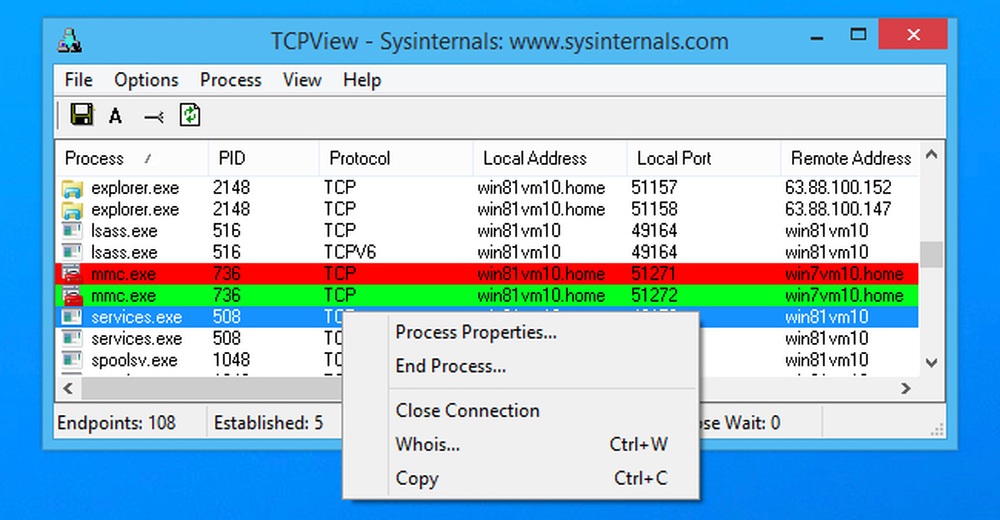

Кроме того, если вы подозреваете, что приложение подключается к чему-то, что не должно, что очень часто встречается в шпионских программах, вы должны извлечь утилиту TCPView, чтобы проверить, так ли это на самом деле..

В этот момент вы, возможно, определили, что этот процесс является вредоносным или программным обеспечением. В любом случае, вы этого не хотите. Вы можете запустить процесс удаления, если они перечислены в списке «Удаление программ» панели управления, но во многих случаях их нет в списке или они не очищаются должным образом. Это когда вы извлекаете автозапуск и находите все места, которые приложение подключило к автозагрузке, и очищаете их оттуда, а затем уничтожаете все файлы.

Выполнение полной проверки на вирусы в вашей системе также полезно, но давайте будем честными ... большинство программ-шпионов и шпионских программ устанавливается несмотря на то, что устанавливаются антивирусные приложения. По нашему опыту, большинство антивирусов с радостью сообщат «все ясно», в то время как ваш компьютер едва может работать из-за шпионского и программного обеспечения.

TCPView

Эта утилита - отличный способ узнать, какие приложения на вашем компьютере подключаются к каким службам по сети. Вы можете увидеть большую часть этой информации в командной строке с помощью netstat или скрытой в интерфейсе Process Explorer / Monitor, но гораздо проще просто открыть TCPView и посмотреть, что к чему подключается.

Цвета в списке довольно простые и похожи на другие утилиты - ярко-зеленый означает, что соединение только что обнаружилось, красный означает, что соединение закрывается, а желтый означает, что соединение изменилось.

Вы также можете просмотреть свойства процесса, завершить процесс, закрыть соединение или открыть отчет Whois. Это просто, функционально и очень полезно.

Замечания: Когда вы впервые загружаете TCPView, вы можете увидеть тонну соединений от [System Process] со всеми видами интернет-адресов, но обычно это не проблема. Если все соединения находятся в состоянии TIME_WAIT, это означает, что соединение закрывается, и не существует процесса для назначения соединения, поэтому они должны работать как назначено для PID 0, поскольку нет PID для назначения его.

Обычно это происходит, когда вы загружаете TCPView после подключения к нескольким вещам, но он должен исчезнуть после того, как все соединения будут закрыты, и вы оставите TCPView открытым.

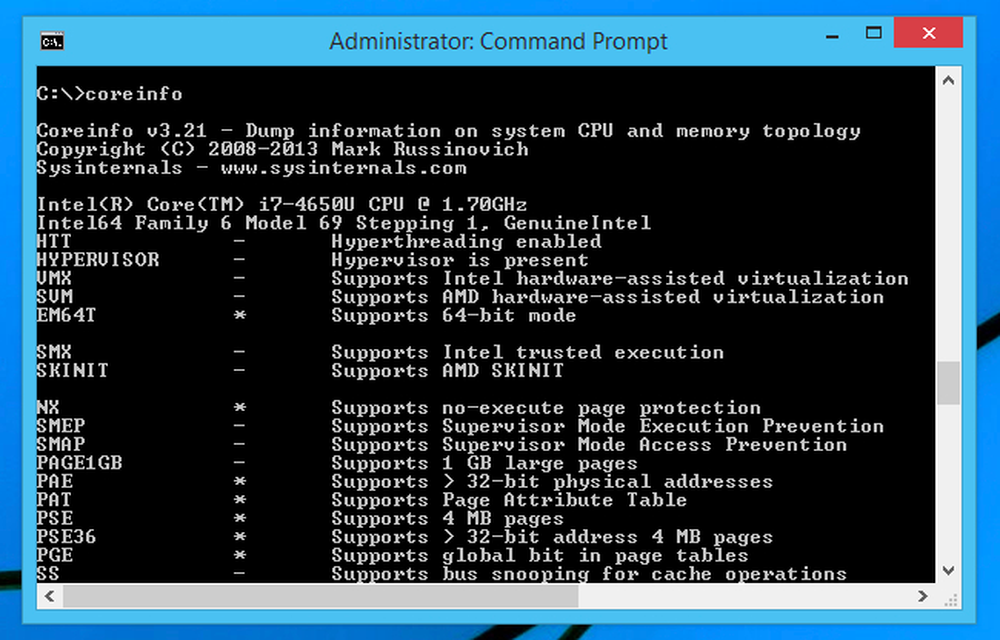

Coreinfo

Показывает информацию о системном процессоре и всех возможностях. Вы когда-нибудь задумывались, является ли ваш процессор 64-битным или поддерживает аппаратную виртуализацию? Вы можете увидеть все это и многое, многое другое с помощью утилиты coreinfo. Это может быть очень полезно, если вы хотите увидеть, может ли старый компьютер работать под управлением 64-разрядной версии Windows или нет.

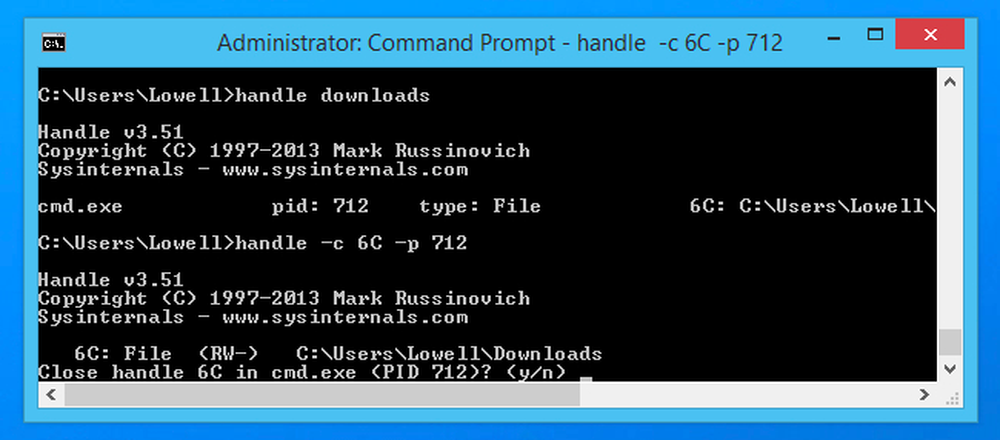

Справиться

Эта утилита делает то же самое, что и Process Explorer - вы можете быстро найти, какой процесс имеет открытый дескриптор, который блокирует доступ к ресурсу или удаляет ресурс. Синтаксис довольно прост:

справиться

И если вы хотите закрыть дескриптор, вы можете использовать шестнадцатеричный код дескриптора (с -c) в списке вместе с идентификатором процесса (ключ -p), чтобы закрыть его.

обрабатывать -c -p

Вероятно, гораздо проще использовать Process Explorer для этой задачи.

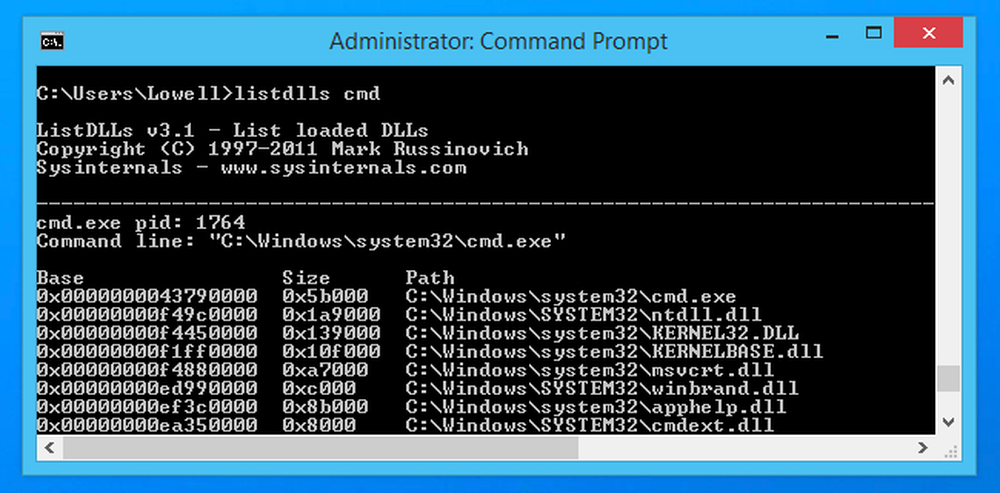

ListDLLs

Как и Process Explorer, эта утилита перечисляет библиотеки DLL, которые загружаются как часть процесса. Конечно, гораздо проще использовать Process Explorer..

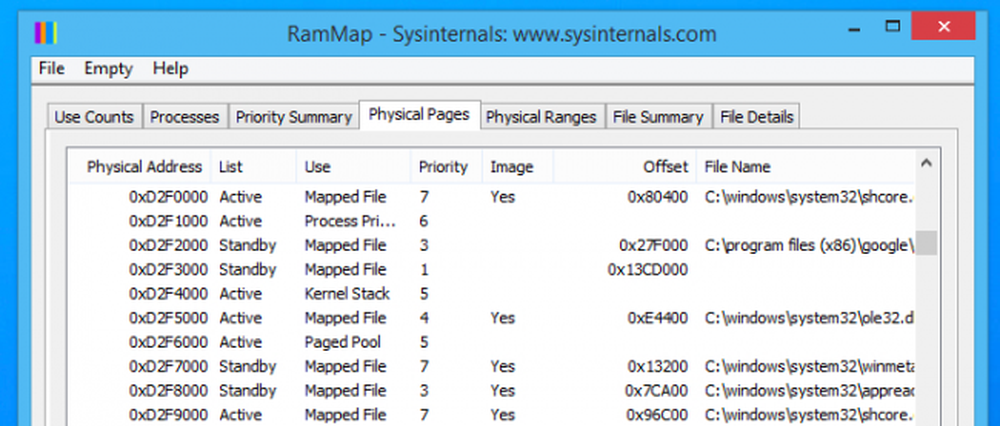

RamMap

Эта утилита анализирует использование вашей физической памяти с помощью множества различных способов визуализации памяти, в том числе с помощью физических страниц, где вы можете видеть место в ОЗУ, в которое загружается каждый исполняемый файл..

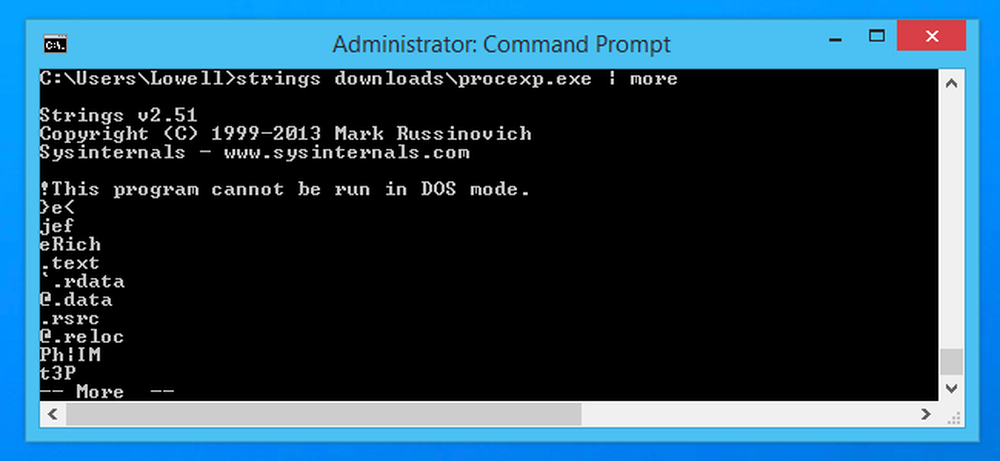

Strings Находит текст, читаемый человеком, в приложениях и DLL

Если вы видите странный URL-адрес в виде строки в каком-то программном пакете, пришло время беспокоиться. Как бы вы увидели эту странную строку? Использование утилиты строк из командной строки (или использование функции в Process Explorer).

Следующая страница: Настройка автоматического входа в систему и ShellRunAs